联系电话:

021-68580866

Perforce Klocwork是一款现代化的C/C++/Java/JS/C#代码质量静态检测工具,利用领先的深度数据流分析技术,静态地跨类、跨文件地查找软件运行时缺陷、错误和安全漏洞,并准确定位错误发生的代码堆栈路径。结合对代码的编写规范、安全性和结构等问题的检测,Klocwork从项目的早期开始就能快速提高代码质量。Klocwork支持包括瀑布、敏捷、DevOps/DevSecOps等多种开发模式,符合常见的研发标准的要求。Klocwork可以与软件开发和测试过程无缝集成,并覆盖整个研发流程,分析过程可以定时或者按需完全自动化地在Klocwork Server端完成,然后将测试结果实时发布给使用团队,所有的测试结果、质量趋势和修复情况都可以在Klocwork的报告平台上进行查看和跟踪。

Klocwork适用于各种规模大小的应用程序,支持百万行甚至千万行代码的大型项目,分析速度快,准确率高,使用方便。凭借这些方面的显著优势,Klocwork已经成为诸如国防军工、航空航天、通讯、电力电子、汽车电子和能源等行业广泛使用的静态分析工具。

核心价值

-

自动查找代码缺陷,快速提升软件质量

-

静态扫描软件安全漏洞,提高软件安全性

-

编码规则分析保证代码风格的统一性

-

加快开发速度,无缝集成到研发流程

-

由点及面覆盖大规模团队化应用

-

适用大规模代码检测

-

显著降低人工代码走查的工作量

优势和亮点

-

Klocwork支持自动化扫描1000多种代码缺陷,包括空指针、资源及内存泄漏、未捕获的异常、除零等,全面检测代码质量问题

-

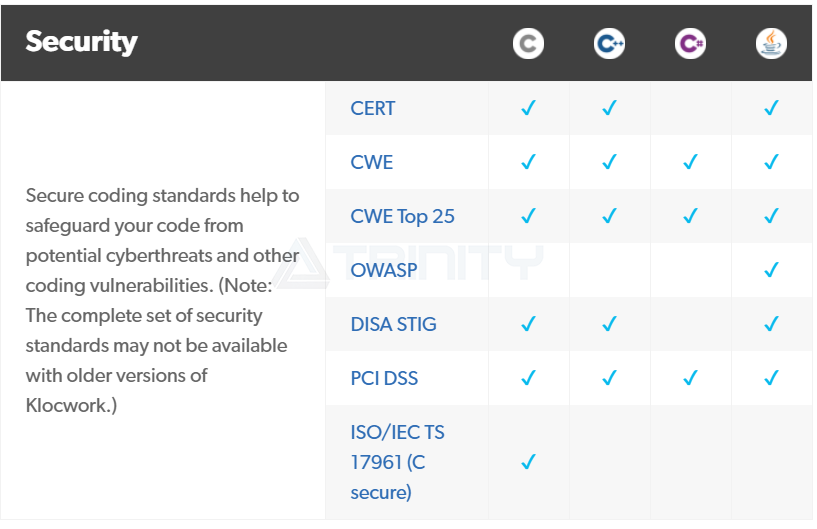

Klocwork提供全面的安全规则扫描能力,支持CWE, OWASP, CERT, PCI DSS, DISA STIG, 和ISO/IEC TS 17961等标准深度数据流分析能力强、准确率高、漏报率低

-

支持对规则的自定义和启用/禁用/抑制

-

Klocwork通过集成第三方商用解析器原生支持超过50种常用编译开发环境

-

支持与CI/CD工具和集成,完美符合DevOps/DevSecOps等快节奏开发模式

-

现代化的B/S+C/S部署方式,更便于团队化部署和扩展

-

Klocwork支持静态检测软件应用的安全漏洞,包括SQL注入、被污染的数据、缓存溢出、弱代码实现及其它多种常见应用安全漏洞

-

Klocwork支持百万行甚至千万行以上的代码静态分析,分析速度快

-

全面支持多种开发语言,包括各种主流标准或版本的C/C++, Java, JS和C#等

-

Klocwork提供丰富的第三方集成,支持常用的IDE,如Eclipse, Visual Studio, IntelilJ Idea等

-

Klocwork以代码缺陷分析和安全漏洞检测为核心,同时提供编码规则和代码结构检测的功能,满足各种场景需要

-

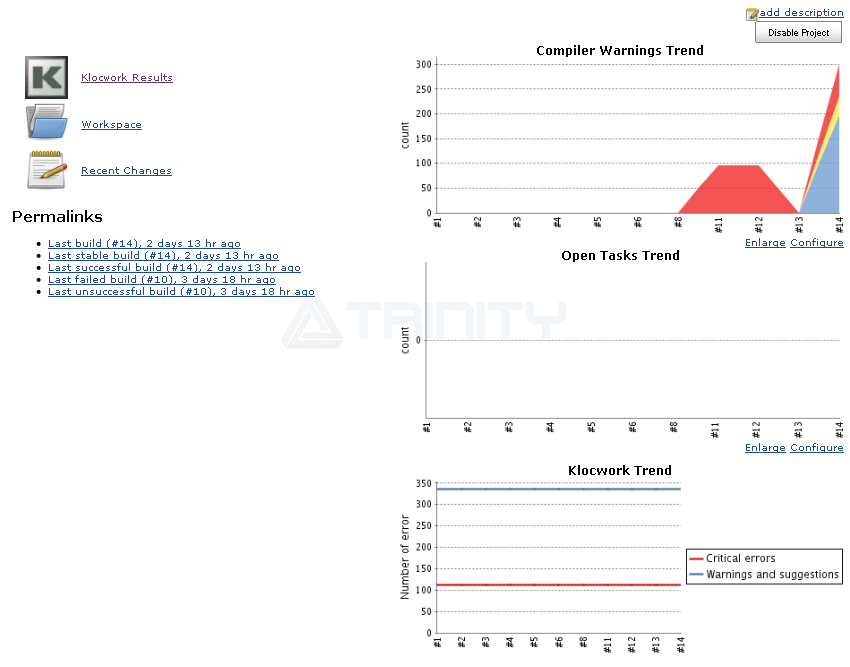

Klocwork提供多样的报告和仪表板便于项目管理和测试结果追踪

主要功能

-

软件质量缺陷检测

-

安全漏洞扫描

-

编码规则扫描

-

规则定制

-

支持DevOps

-

团队部署和报告

-

认证和鉴定

-

软件质量缺陷检测

软件质量缺陷检测 Klocwork利用其领先的深度数据流分析功能,可以对C/C++/Java/JS/C#软件的常见错误、质量缺陷和风险代码进行检测,跨类、跨文件地查找问题发生点,并显示完整的堆栈路径。Klocwork支持查找的错误类型包括空指针、数组越界、内存和资源泄漏,未初始化访问、死锁、未捕获的异常、除零、不可达代码等常见错误类型,可以细分为1000多项检查项。Klocwork支持百万行甚至千万行以上的软件的静态分析,分析速度快、准确率高、漏报少。Klocwork让研发团队在开发初期就能尽早发现代码中的潜在质量缺陷,即所谓的“左移”,以此提高静态分析工具的采用率,并缩短了项目测试周期,显著降低了后期修复缺陷的成本。

-

安全漏洞扫描

安全漏洞扫描 Klocwork的数据流分析引擎可以对软件的安全编码规范和漏洞进行全面扫描,覆盖CWE, OWASP, CERT, PCI DSS, DISA STIG, 和ISO/IEC TS 17961等安全标准,有效地保证软件系统的安全性。Klocwork所支持检测的安全漏洞类型包括SQL注入、跨站脚本、污染数据、不安全的代码等常见的软件应用安全漏洞。Klocwork的安全漏洞扫描功能支持C/C++, Java, JS和C#多种语言开发的应用程序。使用Klocwork的安全漏洞扫描功能,可以满足包括汽车网络安全、金融银行业、政府公共事业等信息安全关键性领域的安全合规审计要求。

-

编码规则扫描

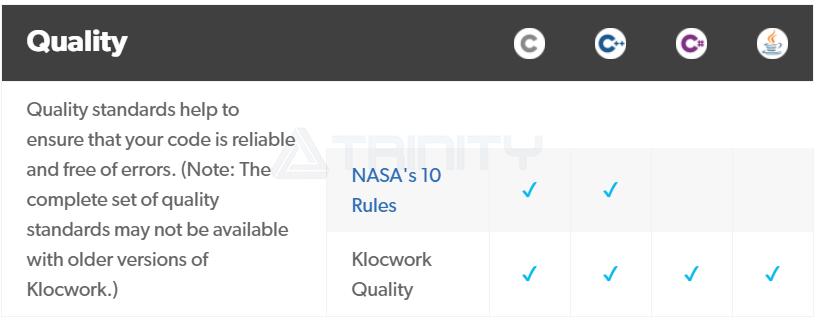

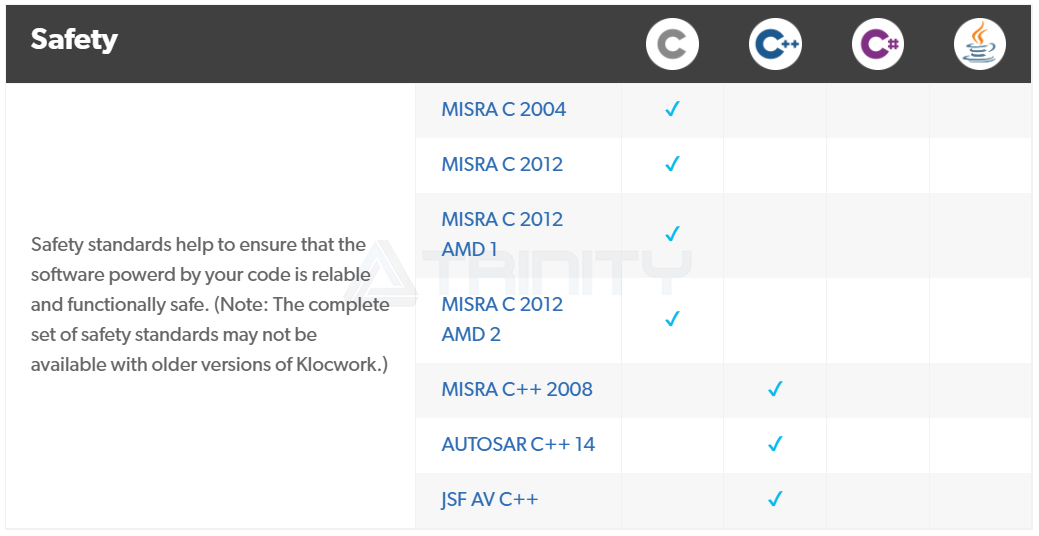

编码规则扫描 Klocwork内建了多种常见的为了保证软件质量的通用编码规则集,如MISRA C/C++, AutoSAR C++14, JSF AV C++等。使用Klocwork对代码进行编码规范检测,一方面是为了满足相关行业合规或代码走查的需要,另一方面可以对常出现的代码质量缺陷进行预防,即在每行代码开发初期就可以通过最佳实践的编程规范来避免危险的、不安全的、或不合理的代码出现,从源头上保证代码的质量。

-

规则定制

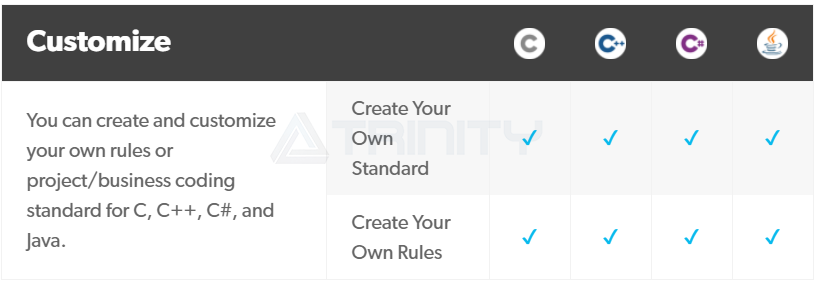

规则定制 Klocwork支持用户根据自身的需求定制静态分析规则。基于Klocwork提供的定制接口,用户可以创建符合企业现有开发准则的静态分析规则集,以实现用自动化的方式替代原本人工完成的代码走查工作,加快了产品研发速度。Klocwork所提供的图形化规则自定义工具操作简便,保证了实施的效率。Klocwork规则定制的功能适用于C/C++, Java, C#等多种开发语言。

-

支持DevOps

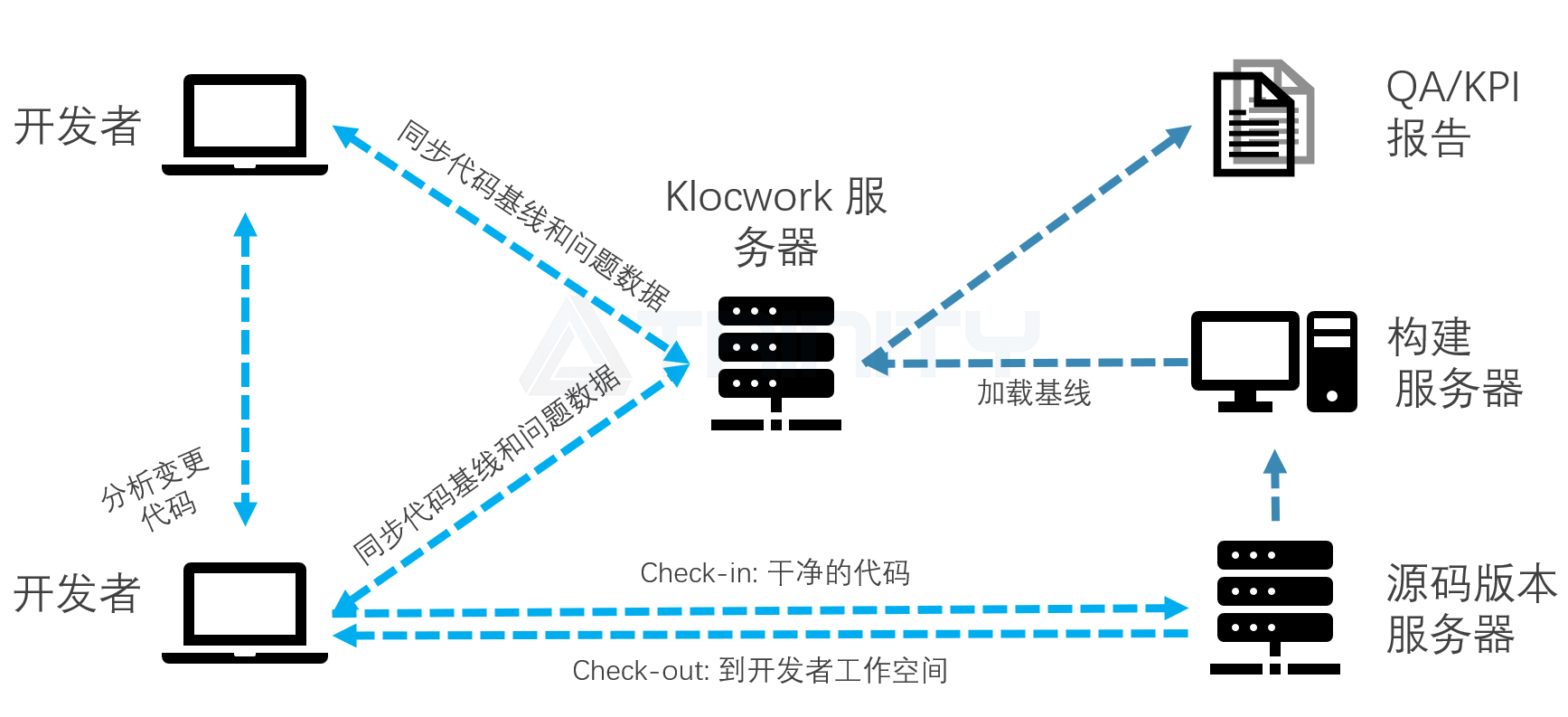

支持DevOps Klocwork提供丰富的功能来满足DevOps/DevSecOps对开发流程快速迭代的要求。Klocwork从诞生之初就是按照持续集成(CI)和持续交付(CD)的理念进行设计开发的。Klocwork支持与Jenkins等CI/CD系统的插件集成,将对代码的静态分析无缝集成到日常持续集成的流程中,大大降低了静态分析工具实施的难度。Klocwork支持差异化分析,即使用来自 Klocwork Server 的系统上下文数据,可以只分析发生变化的文件,同时还提供差异分析结果,就好像整个系统都被分析过一样,从而显著缩短每次静态分析的时间。另外,Klocwork还提供完整的RESTAPI和XML/JSON/PDF格式的数据接口,并可以在云容器和云构建系统中运行,支持按需配置,从而提供了使用内部或外部云服务分析的最大灵活度和便利。Klocwork对DevOps的支持实现了更早地对每一行代码进行检测,并利用其评审/注释、任务跟踪和质量趋势分析等功能保证测试结果被能及时地修复。

-

团队部署和报告

团队部署和报告 Klocwork支持大规模的团队协作和部署,集成了代码版本服务器、构建服务器、开发者桌面和Klocwork报告平台,形成一套完整的代码静态分析和质量管理平台方案。Klocwork提供丰富的报告和仪表板,Klocwork Portal仪表板集中存储整个组织中代码库的分析数据、趋势、静态度量和分析配置,用户可以通过Web浏览器访问。Klocwork的仪表板支持高度定制化,使开发人员、主管和其他利益相关者能够:1)定义全局的或面向项目的QA,安全目标和规则配置;2)控制访问权限和审批流程;3)查看趋势图和度量数据以掌握项目质量、进度和预测情况;4)生成合规性和安全性报告;5)根据严重性、位置和生命周期对Klocwork所检测出的缺陷进行优先级排序;6)将新问题与历史遗留代码区分开来查看和管理;7)将积压问题推送到变更控制系统;8)将QAC分析结果导入并集成到Klocwork SAC,以便在单个仪表板中查看和管理综合分析结果。

-

认证和鉴定

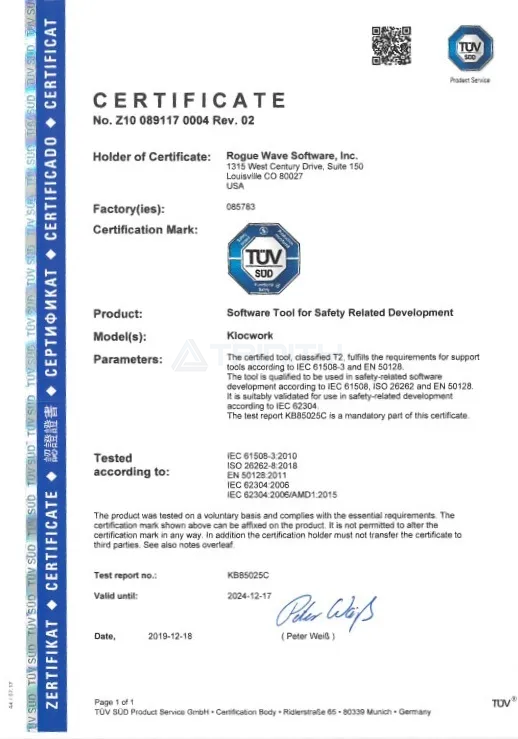

认证和鉴定 Klocwork通过了国际权威的第三方机构TÜV SÜD针对多种行业标准的认证和鉴定,包括IEC 61508, ISO 26262, EN 50128, IEC 60880和 IEC 62304等,可以为用户提供工具认证证书和安全手册,无需用户再自行对工具进行鉴定。Klocwork还支持对DO-178B/C适航标准的支持,并可以按DO-330标准提供工具的完整适航鉴定包。Klocwork的认证会随着产品的版本迭代不断地被更新,保证所有的用户都能及时获取到最新版本的认证报告。

支持的环境

Klocwork所支持的安装平台

Windows/Linux/Solaris的主机操作系统的主流版本

Klocwork所支持的C/C++编译器系列

Analog Devices Blackfin and TigerSHARC | Microtec |

Archelon | Microware Ultra C for OS-9 |

ARM CC | Mono Headset SDK |

CADUL C for Intel 80X86 | Motorola DSP563 |

CEVA (NVIDIA) | Nintendo Cafe Platform |

Clang | Nvidia CUDA |

CodeWarrior Freescale S12 | NXP StarCore Freescale |

Compiler caching tools | Panasonic MN101E/ MN101L |

CodeWarrior Freescale S12 | Cosmic |

Paradigm | Embarcadero |

Plan 9 | Fujitsu FR |

QNX qcc | GNU |

Renesas | IAR Renesas R32C |

GNU | Renesas |

Green Hills | Rowley Crossworks |

Hexagon Tools | Sony Orbis Clang PS4 |

HI-CROSS+ Motorola HC16 | Sony SN Systems PS2, PS3 and PSVita |

HI-TECH C | Sun Studio |

Hitachi ch38 | Synopsys ARC MetaWare |

HiveCC | Target Chess |

IAR | Tasking |

IBM XL | Tensilica Xtensa |

ImageCraft AVR | TI ARP32 |

Intel iC-386 | TI msp430 |

Keil CA51, C166 and C251 | TI tms32 |

Marvell | TriMedia tmcc |

MetaWare | Watcom |

Metrowerks CodeWarrior | WinAVR |

Microchip MPLAB | Wind River Diab / GCC |

Microsoft Visual Studio | ZiLOG eZ80 |

相关资源

-

白皮书

-

博客

-

新闻资讯

-

AI辅助代码修复优化左移开发

点击下载

-

为什么航空航天和国防软件需要遵循DO-178C

点击下载

-

Perforce2025汽车软件开发报告(EN)

点击下载

-

修复和预防Bug的成本量化对比_白皮书

点击下载

-

开发人员需要了解的关于MISRA C:2025®的信息

查看更多

-

AI辅助代码修复优化左移开发

查看更多

-

CVE资金中断:安全团队如何做好准备?

查看更多

-

将Perforce QAC与CI/CD流水线集成实现代码“质量门控”管理

查看更多

-

CVE是什么?常见漏洞披露概述

查看更多

-

Perforce公司发布《2025汽车软件开发报告》

查看更多

-

选择Fortify静态代码分析工具作为您的下一个SAST工具是正确的吗?

查看更多

-

医疗器械安全最佳实践

查看更多

-

车载信息娱乐系统的网络安全考虑

查看更多

-

开发人员使用Klocwork实现软件安全的5大原因

查看更多

-

什么是遗留代码:有效地处理遗留代码的8个小贴士

查看更多

-

静态代码分析是如何工作的

查看更多

-

什么是JSF AV C++编码规范?

查看更多

-

GitLab SAST:如何将Klocwork与GitLab一起使用

查看更多

-

什么是圈复杂度?

查看更多

-

什么是误报?如何识别误报和漏报

查看更多

-

如何在Perforce静态代码分析工具中生成合规报告

查看更多

-

什么是CVE?常见漏洞和暴露列表概述

查看更多

-

Docker容器使用指南:如何将Klocwork作为一个容器创建和运行

查看更多

-

如何将Klocwork与Incredibuild一起使用来提高DevOps生产效率

查看更多

-

安全最佳实践+Klocwork

查看更多

-

Log4Shell是什么?从Log4j漏洞说起

查看更多

RELATED RESOURCES